Abo ut

Methodische-Grundlagen zur Umsetzung einer Lösung für Identitäts- und Berechtigungsmanagement

Ob ein Audit vor der Tür steht oder ein Datenleck die Verantwortlichen in Management und IT in Alarm versetzt hat – Handlungsbedarf in Sachen Identitäts- und Berechtigungsmanagement entsteht schnell. Einigkeit über die erforderlichen Maßnahmen und Zuständigkeiten ist jedoch wesentlich schwerer zu erreichen. Das IAM-Referenzmodell von Peak Solution schafft die Voraussetzungen, um im Unternehmen die Schwächen des bisherigen Systems schnell zu erkennen und die Grundlagen für ein besseres Management von Berechtigungen zu ermöglichen. Entwickelt wurde das Modell ursprünglich für ein großes, internationales Unternehmen, bei dem die Komplexität der Berechtigungsstrukturen besondere Probleme machte: Die geschäftsstrategisch angelegte, große Eigenständigkeit der Geschäftseinheiten hatte hier zur Folge, dass IT-Systeme zwar zentral betrieben, über Berechtigungen aber dezentral und sehr individuell entschieden wurde.

Komponenten des IAM-Referenzmodells

Erlaubnisprozess (Entitlement), Bereitstellungsprozess (Provisioning), Berechtigungsorganisation (Rights Organisation) und Auditierung (Auditing) sind die vier Hauptkomponenten, die für ein „sauberes“ IAM organisatorisch und technisch umgesetzt werden müssen. Für alle vier Komponenten müssen Abläufe definiert werden. Die damit verbundene Prozesssicht ermöglicht das, was in komplexen Zusammenhängen oft so schwer ist: die eindeutige Aufteilung der Zuständigkeiten.

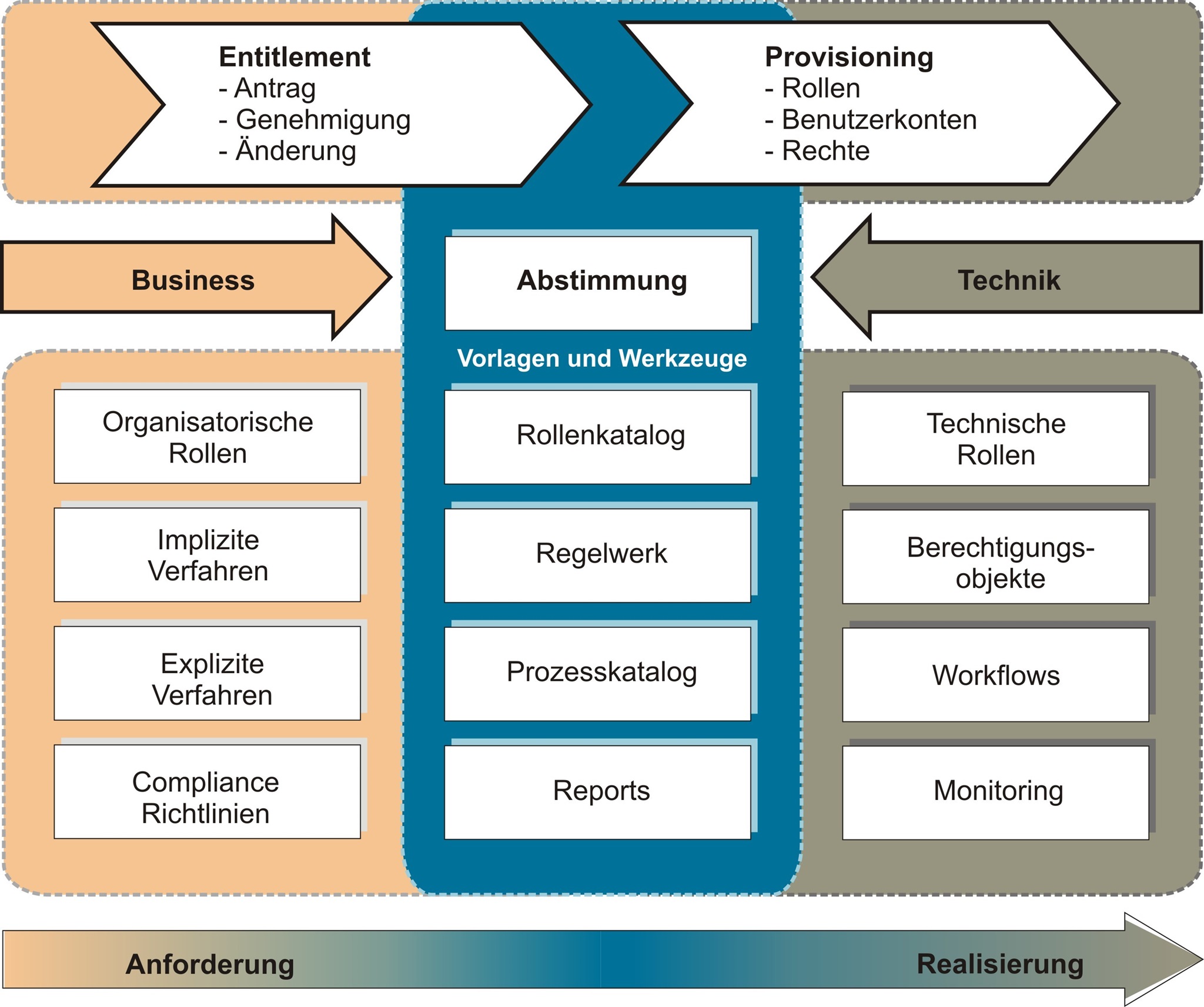

Abbildung 1: Das IAM-Referenzmodell bietet Vorlagen und Werkzeuge für die Planung, Abstimmung und Dokumentation von Maßnahmen im Bereich Identity- und Accessmanagement.

Erlaubnisprozess (Entitlement)

Jeder effektiven Vergabe einer Systemberechtigung oder eines System-Accounts muss ein Erlaubnisprozess (Entitlement) vorhergehen. Dabei wird zwischen expliziten Verfahren mit Antrag und Genehmigung sowie impliziten Verfahren unterschieden, die automatisch nach Regeln ablaufen. Das Regelwerk nimmt Bezug auf personenbeschreibende Merkmale, die in unterschiedlichen IT-Systemen vorhanden sind. Voraussetzung für das Funktionieren dieses Verfahrens ist die zeitnahe und qualitativ hochwertige Pflege der Daten.

Der Vorteil des impliziten Verfahrens ist seine Effizienz und Nachvollziehbarkeit. Der Nachteil des impliziten Verfahrens liegt darin, dass Berechtigungen nicht individuell vergeben werden können. Ist eine regelbasierte Verarbeitung aufgrund von Genehmigungs- oder Informationsanforderungen nicht möglich oder nicht erwünscht, so muss eine Freigabe nach dem expliziten Verfahren erfolgen.

Wichtig ist: Damit die Notwendigkeit zu flexiblen Berechtigungsentscheidungen nicht zu Workarounds und Regelverletzungen führt, muss auch für die explizite Vergabe ein Prozess definiert werden. Dazu sind Akteure, Verantwortlichkeiten, Verfahrensschritte, Kontrollpunkte und der Informationsfluss festzulegen. Da ein explizites Verfahren normalerweise eine Ergänzung zu automatischen impliziten Verfahren darstellt, sollte auf jeden Fall eine Schnittstelle zum IAM-System vorgesehen werden. So kann das Provisioning automatisch erfolgen, auch wenn die Genehmigung „manuell“ erfolgte.

Berechtigungsorganisation (Rights Organisation)

Die Berechtigungsorganisation (Rights Organisation) ist das Abbild dessen, was in einer Organisation zu regeln ist. Es geht dabei zunächst um die Anlage und Pflege von Berechtigungsobjekten und deren Definition hinsichtlich der Berechtigungszuordnung.

Ein Berechtigungsobjekt besteht aus Ressourcen und Funktionen, welche von einem User, nach erfolgreicher Berechtigungsprüfung, genutzt werden können. Ein Berechtigungsobjekt kann zum Beispiel eine Datenbanktabelle sein und die Funktionen wären etwa das Lesen, das Ändern vorhandener Einträge, das Anlegen neuer Einträge oder das Löschen. Die ausführliche Definition und Dokumentation von Berechtigungsobjekten ist unbedingt erforderlich. Nur so können Berechtigungsvergaberegeln richtig angewendet und nachvollzogen werden. Sinnvollerweise sind Berechtigungsobjekte im Kontext ihres Lebenszyklus zu betrachten. Folgende Fragen helfen, Berechtigungsobjekte umfassend zu beschreiben: Wer hat es angelegt? Wer ist dafür verantwortlich? Wann wird es gelöscht, beziehungsweise welche Aufbewahrungsfrist ist einzuhalten? Welche Informationsschutzklasse ist nötig? Wer darf Berechtigungen vergeben?

Die andere Seite der Berechtigungsorganisation ist die Definition von Gruppen mit gleichen Berechtigungen. Fachliche Beratung vonseiten der IT ist hier zwar angebracht, die Definition der Nutzergruppen ist aber eindeutig eine Managementaufgabe. Hier werden die eigentlichen Regeln definiert, die später eine automatisierte Verwaltung von Identitäten, Accounts und Berechtigungen erlaubt. Die Zuordnungsregeln basieren auf Rollen, die sich in drei Kategorien einteilen lassen: organisatorisch, funktional und technisch. Rollen können sowohl in einer expliziten als auch impliziten Vergabe von Berechtigungen verwendet werden. Die Form ist lediglich abhängig von den Geschäftsanforderungen. Der Vorteil einer rollenbasierten Verarbeitung ist die bessere Übersichtlichkeit und somit einfachere Verwendung in Antragsverfahren.

Bereitstellungsprozess (Provisioning)

Sind Erlaubnisprozess und Berechtigungsorganisation definiert, geht es um die tatsächliche Anlage und Zuordnung von Berechtigungen in IT-Systemen. Wie das Provisioning in der Praxis erfolgen soll, muss anhand der Umstände in einer Organisation und nach Kosten-Nutzen-Erwägungen entschieden werden. Geht man davon aus, dass die Verfahren und Verantwortlichkeiten einer Reifegradanalyse standhalten würden, wäre die vollautomatische Benutzerverwaltung in einem IAM-System die ideale Lösung. Provisioning geht dann schnell, fehlerfrei und lückenlos protokolliert über die Bühne, die Administrationskosten sind gering. Allerdings rechnet sich eine automatische Lösung nur für Systeme mit vielen Benutzern, die häufig gleichartige Änderungen brauchen. Das automatische Provisioning steht und fällt mit den Regeln, ihre Anpassung kann sehr aufwendig sein.

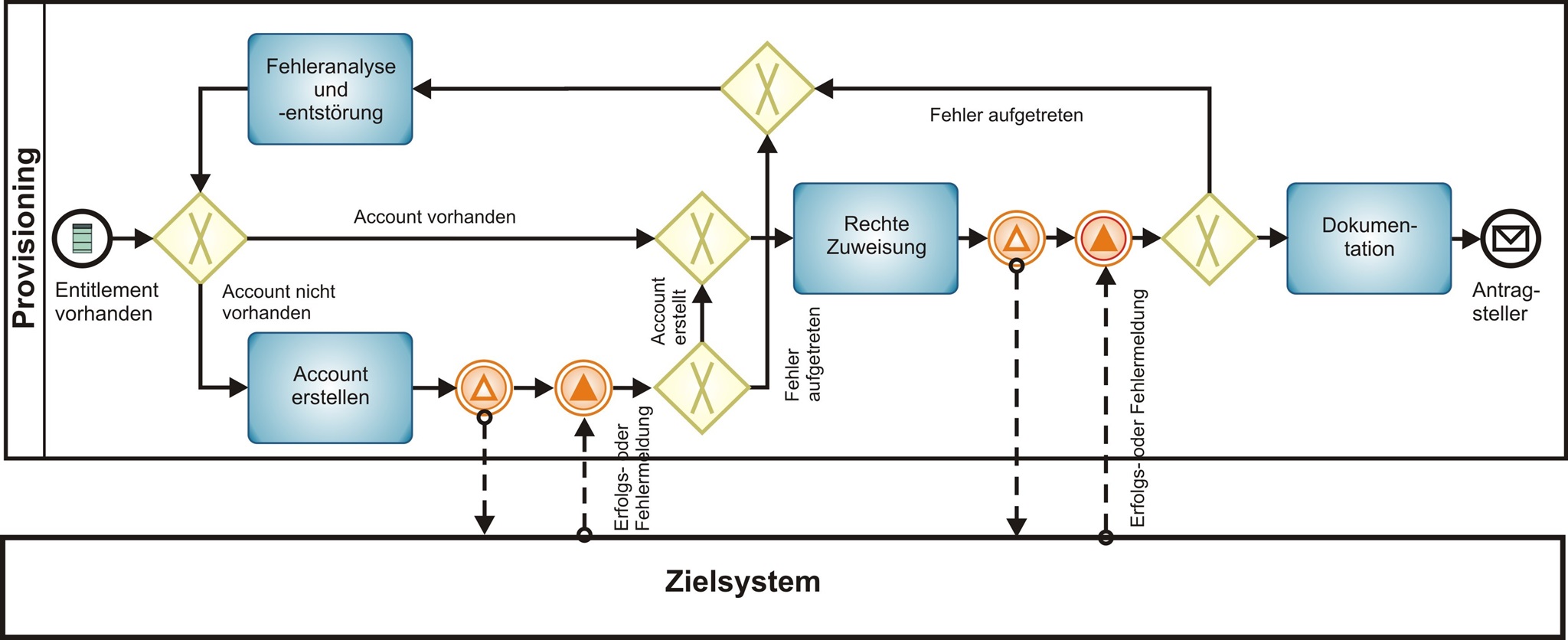

Abbildung 2: Der Prozesskatalog des IAM-Referenzmodells definiert generische Prozesse für die Berechtigungsvergabe und -bereitstellung.

Bei der halbautomatischen Account- und Berechtigungsbereitstellung wird am Ende eines erfolgreichen Erlaubnisprozesses automatisch ein Account in der Zielapplikation angelegt und gegebenenfalls mit Basisrechten versehen (z. B. Gruppenmitgliedschaft, Systemrolle). Die notwendige Weiterverarbeitung erfolgt dann aber manuell (z. B. Verschieben in eine Organisationseinheit, Erweiterung der Berechtigungen, Erstellen von Benutzerverzeichnissen). Der Nachteil ist zwar, dass manuelle (und fehlerbehaftete) Eingriffe nötig sind und damit der Administrationsaufwand steigt. Außerdem muss man für die Protokollierung der manuellen Eingriffe sorgen. Ein ganz wesentlicher Vorteil der Automatisierung ist aber bereits gegeben: die mögliche automatische Deaktivierung von Accounts zum Beispiel beim Ausscheiden eines Mitarbeiters.

Noch flexibler und leichter zu erweitern als eine halbautomatische Bereitstellung ist die rein manuelle. Sie sei der Vollständigkeit halber erwähnt, denn prinzipiell kann man Accounts und Rechte auch direkt in den Zielsystemen mit Bordmitteln einrichten. Eine solche Lösung ist aufwendig in der Administration, schlecht wartbar und fehleranfällig. Generell gilt aber, dass auch in diesem Fall ein angemessener Umgang mit den Sicherheitsbedürfnissen möglich ist, wenn ein lückenlos nachvollziehbarer, dokumentierter Provisioning- und Deprovisioning-Prozess eingehalten wird.

Auditierung (Auditing)

Für die kontinuierliche, systematisierte Überprüfung auf Richtigkeit der vergebenen Berechtigungen sind Review-Prozesse notwendig. Dies geschieht durch regelmäßige Überprüfung der vergebenen Rechte auf Basis von Reports durch die Verantwortlichen, wie zum Beispiel Kostenstellenleiter, Vorgesetzter, Contract Owner. Dadurch wird erreicht, dass nicht mehr benötigte Berechtigungen gelöscht und falsche Einstellungen berichtigt werden. Die Verantwortlichen müssen immer einen Überblick über die aktuelle Berechtigungssituation haben. Die Prozesse zur Erstellung einer Berechtigungsorganisation, zur Berechtigungsvergabe und zur effektiven Einrichtung von Berechtigungen sind alle von einer durchgängigen Dokumentation begleitet. Im vierten Modul muss festgelegt werden, wie die drei anderen zu überprüfen sind und wo hier die Zuständigkeiten und Verantwortlichkeiten liegen. Dabei kann man beispielsweise die Zeitintervalle und die Notwendigkeit der Überprüfung von der Schutzklasse der gespeicherten Informationen abhängig machen. Kontrolle und Auswertung der effektiven Berechtigungen und ihrer Herleitung sorgen dafür, dass man jederzeit die Frage beantworten kann: Wer hatte wann, wo, welche Berechtigung und warum?

Fazit:

Das vorgeschlagene IAM-Referenzmodell mit einer auf vier Komponenten verteilten Prozesssicht empfiehlt sich, um von Anfang an für Transparenz und Nachvollziehbarkeit zu sorgen. Auch wenn die technische Umsetzung nur schrittweise vorankommt oder sich die Automatisierung in Bereichen als zu aufwendig erweist: Das Modell erleichtert die Zuweisung von Verantwortung und gibt beispielsweise Management und IT-Abteilung einen gemeinsamen Bezugsrahmen. Insbesondere die deutliche Trennung von Entitlement, Provisioning und Rights Organisation erlaubt es, auch in Organisationen, in denen viele Stellen ein Mitspracherecht in Sicherheitsfragen haben, Zuständigkeiten und Aufgaben zuzuweisen. Die klare Grundkonzeption und die durchgängige Dokumentation sorgen dafür, dass ein Unternehmen in Compliance- und Haftungsfragen bereits Oberwasser hat, selbst wenn die Prozesse noch im Aufbau sind.