IAM Lösungen mit PSS gestalten

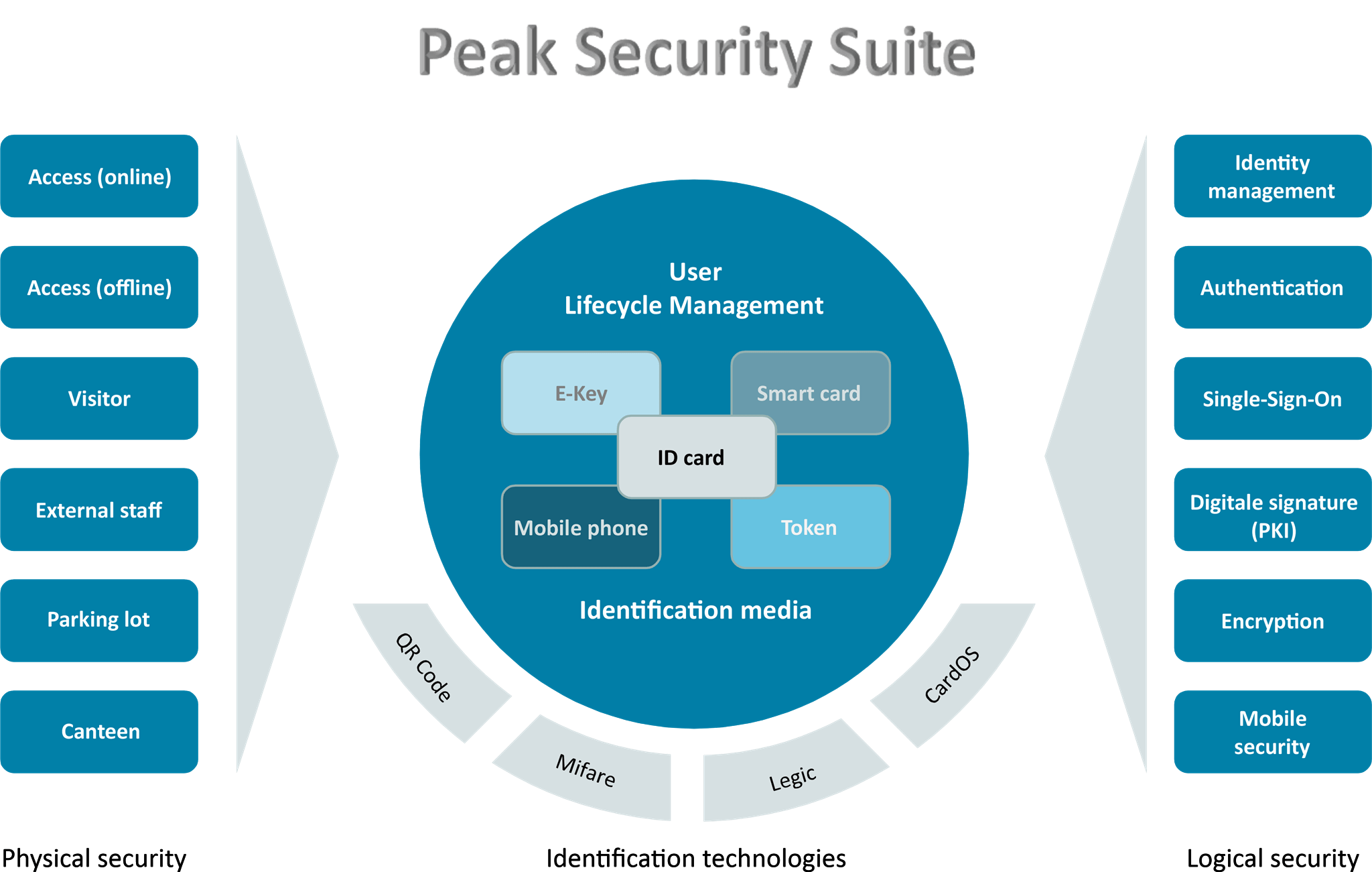

Die Peak Security Suite (PSS) ist eine IAM Lösung für das Identity Access Management (Verwaltung von Identitäts-, Ausweis- und Berechtigungsdaten von Mitarbeitern, Besuchern zur Benutzerverwaltung sowie Fremdfirmenmanagement und von Fremdpersonal). Ihr volles Nutzungspotenzial entfaltet unser IAM System im Zentrum zwischen Identitätsmanagement (Identity Management), Zugangsmanagement (Access Management) und Zutrittskontrolle (Physical Access Control). Auf diese Weise werden physische und logische Sicherheitsanforderungen eng miteinander verzahnt.

Der multifunktionale Unternehmensausweis und andere Medien (z.B. Token, Mobile Devices wie Smartphones, Elektronische Schlüssel, etc.), einschließlich die damit verbundenen Identifikationstechnologien (z.B. RFID, digitale Zertifikate, QR-Code, etc.), werden in der Software Peak Security Suite zentral verwaltet. Standardisierte Schnittstellen, z.B. auf Basis von LDAP, OCSP, SCEP, PKCS JSON, XML oder REST, sorgen für den automatisierten Datenabgleich zwischen allen angebundene (Sub-)Systemen.

Selbst komplexe Anwendungsfälle, wie sie z. B. bei Betreibern von Liegenschaften und industriellen Immobilien vorkommen, decken unsere IAM Systeme zuverlässig ab.

IAM System für Sie - Die Merkmale der Peak Security Suite

Skalierbarkeit

Skalierbarkeit

Alle Teile der Peak Security Suite können horizontal skaliert und somit für eine beliebige hohe Anzahl an Nutzern optimiert werden. Die Bereitstellung von Diensten zur Lastverteilung findet dabei automatisch statt.

Erweiterbarkeit

Erweiterbarkeit

Weitere Lösungen oder kundenindividuelle Erweiterungen können der Peak Security Suite jederzeit hinzugefügt werden. Die Wartbarkeit und Upgrade-Fähigkeit des Systems bleiben davon unberührt.

Cloud-fähig

Cloud-fähig

Die Peak Security Suite kann in Teilen oder vollständig in einer Cloud-Infrastruktur, z.B. auf Basis Azure oder AWS, betrieben werden. Die Kommunikation findet über einen sicheren Nachrichtenaustausch statt.

Integrationsfähigkeit

Integrationsfähigkeit

Die Peak Security Suite ist komplett REST-basiert. Dadurch lässt sich die gesamte Programmlogik in bereits vorhandene Prozessabläufe und Anwendungen einbinden, ohne dass ein zusätzliches GUI benötigt wird.

Plattformunabhängig

Plattformunabhängig

Die Peak Security Suite ist weitestgehend unabhängig von bestimmten Systemplattformen. Als Laufzeitumgebung wird lediglich eine Docker-Infrastruktur benötigt, in welcher die entsprechenden Container gestartet werden.

Investitionssicherheit

Investitionssicherheit

Der modulare, auf Microservices basierende Aufbau der Peak Security Suite stellt sicher, dass einzelne Teile der Peak Security Suite oder das gesamte System schnell an neue IT Anforderungen angepasst werden können.

Was macht unser Identity und Access Management aus?

Verwaltung von Benutzeridentitäten

In der Peak Security Suite werden die Identitäten von Mitarbeitern, Besuchern und Fremdpersonal in einem IAM System zusammengeführt und zentral verwaltet. Standardisierte, bidirektionale Konnektoren ermöglichen die Synchronisation von Identitätsdaten mit vorhandenen Verzeichnisdiensten (z.B. Active Directory, eDirectory), Identitätsmanagementsystemen (z.B. NetIQ, One Identiy Manager) und/oder Personalverwaltungssystemen (z.B. SAP HR).

Zutrittskontrolle mit RFID und das Erstellen von Ausweisen

Die Peak Security Suite bietet Funktionen für das professionelle Erstellen von RFID Ausweisen - von der Bildaufnahme über den Druck bis hin zur Kodierung und Personalisierung. Alle gängigen Kodierungen werden von unserem IAM System unterstützt (z.B. LEGIC, LEGIC Advant, MIFARE® Classic, MIFARE® Desfire, HDI, etc.). Die Tools verschiedener Hersteller (z.B. Hardware wie Ausweisdrucker, Kodiergeräte, etc.) wird problemlos über die Peak Smart Bridge angebunden.

Besuchermanagement

Komplexe Besucherprozesse werden mit der Peak Security Suite DSGVO-konform umsetzt. Anwenderfreundliche Funktionen ermöglichen unter anderem die Voranmeldung von Besuchern, deren Check-In am Empfang sowie die Produktion und Ausgabe von Besucherausweisen, auch mit individueller Zuweisung von speziellen Zugangs- und Nutzungsrechten. Selbst die Registration mehrtägiger und / oder wiederkehrender Besuche sowie die Verwaltung von Besuchergruppen ist für die Peak Security Suite kein Problem.

Self Souvereign Identiy & Self-Services

Mitarbeiter, Besucher und Fremdpersonal können Identitätsnachweise und Berechtigungen mit Hilfe von Cloud-fähigen User-Self-Services beantragen. Dazu gehört auch das Freischalten von zusätzlichen Diensten, wie z.B. die Nutzung von Wifi, der Zugang zu einem Konferenzraum oder der Besuch der Firmenkantine. Im Hintergrund sorgen Workflow-basierte Antrags- und Genehmigungsverfahren dafür, dass die erforderliche Sicherheit und Compliance im Unternehmen gewahrt bleibt.

Das Zutrittskontrollsystem für Sie: Unsere Integrationsplattform

Die Peak Security Suite integriert verschiedene Zutrittskontrollsysteme (und elektronische Schließanlagen) standortübergreifend in einem IAM System. Spezielle Konnektoren, die genau auf die Funktionen und Sicherheitsanforderungen der jeweiligen Zutrittskontrollsysteme (z.B. dormakaba, Primion, Interflex, nedap, und andere) abgestimmt und optimiert sind, regeln die Synchronisation und Provisionierung von Raumzonen, Berechtigungsprofilen und Identitätsdaten zwischen den angebundenen Systemen. Die zentrale Verwaltung und das vollautomatische Zuweisen und Entziehen von Zutrittsberechtigungen sorgen für eine deutliche Reduzierung des Pflegeaufwands

Lesen Sie hier "Peak Security Suite - Die intelligente Ergänzung für Ihr Zutrittskontrollsystem."

Smart Card Management: Unsere Verwaltung von Chipkarten

Auf multifunktionalen Mitarbeiterausweisen (= Chipkarten, Smart Cards) befinden sich üblicherweise digitale X.509 Zertifikate, mit denen bestimmte Eigenschaften einer Person bestätigt und deren Authentizität und Integrität durch kryptografische Verfahren geprüft wird. Für das Ausstellen von solchen Zertifikaten wird die Peak Security Suite an eine vorhandene Zertifizierungsstelle (= CA, Certificate Authority) - wie z.B. die Microsoft PKI angebunden. Die Anwendung sorgt anschließend dafür, dass die bereitgestellten Zertifikate korrekt auf den Smartcard-Chip des Ausweises aufgebracht und in einem Zertifikatspeicher (z.B. Windows Cert Store / AD) sicher abgelegt werden. Zudem bietet die Peak Security Suite eine Reihe von Funktionen für die Verwaltung der Smart Cards und digitalen Zertifikate. Neben Benachrichtigungs-diensten gehören hierzu u.a. das Verlängern, Erneuern und Widerrufen von Zertifikaten, das Zurücksetzten von vergessenen oder gesperrten PINs sowie das Widerherstellen von Schlüsseln.

Auf dem Handy unterschreiben: Die Einbindung mobiler Geräte

Als Alternative zu herkömmlichen RFID Ausweisen und Chipkarten kann die Peak Security Suite auch mobile Geräte als Medium für das Speichern von Identitäts- und Berechtigungsnachweis verwalten. Unternehmen können sich dies zu Nutze machen und die Prozesse zur Verwaltung von Smart Devices verschiedener Personengruppen bequem in die vorhandenen physischen und logischen Sicherheitssysteme integrieren.

Lifecycle Management für Identifikationsmedien

Zum Lebenszyklus von Identitäten, Identifikationsmedien und Identifikationsnachweisen sowie Berechtigungen gehören z.B. die initiale Erstellung, Personalisierung und Ausgabe von Ausweisen, die Bereitstellung von digitalen Zertifikaten und Token, die Handhabung von Ersatzausweisen, das Sperren, Verlängern und Rücknehmen von Berechtigungsnachweisen, und vieles mehr. Die Peak Security Suite sorgt dafür, dass alle Phasen im Lebenszyklus zuverlässig und Compliance-gerecht verwaltet werden.

Workflows der Rechteverwaltung und regelbasierte Verarbeitung

Innerhalb der Peak Security Suite sorgen anpassbare Workflows und Regeln dafür, dass alle notwendigen Prozessschritte für die Beantragung, Genehmigung und Bereitstellung von Identitätsnachweisen und Berechtigungen nahtlos ineinander greifen und systemübergreifend umgesetzt werden. Hierzu gehören auch die automatische Berücksichtigung von Genehmigungs- und Bereitstellungsvoraus-setzungen bereits im Antragsverfahren (z.B. Sicherheits- und Zuverlässigkeits-überprüfungen, Schulungen, Unterweisungen, Abgleich mit Sperr- und Verbotslisten, etc.) sowie die Überwachung von Fristen und Terminen. Mit Hilfe des Workflow-Editors und Designers können die vorhandenen Workflows jederzeit angepasst oder erweitert werden.

Digital Wallet/Passbooks für die Verwaltung von QR Codes

Digital Wallets oder ein Passbook fungieren in der Besucherverwaltung der Peak Security Suite als digitaler Ausweis. Wie ein digitaler Boardingpass zeigt es dem Benutzer einerseits Datum, Uhrzeit, Ansprechpartner und Standort seines Besuchs. Dabei kann als Standort z.B. auch ein Parkplatz eingetragen werden, um den Besucher effizient zu lotsen. Andererseits ermöglicht der QR Code im Wallet/Passbook die automatische Identifikation des Besuchers durch den Empfang. Sind die technischen Grundlagen gegeben, kann der QR-Code auch für den physikalischen Zutritt verwendet werden.

Fremdfirmenmanagement

Fremdfirmen melden die von ihnen eingesetzten Mitarbeiter selbständig über die Peak Security Suite an und pflegen deren Daten. Dafür erhält das jeweilige Unternehmen einen oder mehrere Benutzerkonten mit eingeschränkten administrativen Rechten. Beispielsweise gibt es die Möglichkeit einen Dienstleisterausweis mit speziellen Berechtigungen zu beantragen, der dann über die Peak Security Suite genehmigt und produziert wird. Für Kurzzeiteinsätze ist zudem eine Funktion analog zur Besucheranmeldung verfügbar. Eine Fremdfirma wird in der Peak Security Suite über einen speziellen Onboarding-Prozess angelegt.

Reporting

Ein umfangreicher Katalog von Auswertungen rund um die verwalteten Identitäten, Identifikationsmedien und Berechtigungen ist bereits in die Peak Security Suite integriert. Weiterführende Berichte können bei Bedarf ergänzt und angepasst werden.

Kontakt und weitere Informationen

Nehmen Sie gerne Kontakt per Telefon oder E-Mail zu uns auf. Hier finden Sie weitere Informationen zu den Grundlagen, Fähigkeiten und Einsatzmöglichkeiten der Peak Security Suite: