Abo ut

Übergreifende Prozesskontrolle für heterogene Zutrittskontroll-Landschaften

Mit einem übergreifenden IAM System (Identity und Access Management) lässt sich die Bereitstel-lung und der Entzug von IT-Rechten für verschiedene Benutzergruppen transparent und effizient gestalten. Doch IAM Systeme kommen sehr schnell an ihre Grenzen, wenn Systeme für die physische Zutrittskontrolle integriert werden sollen. Denn wenn es um die Verwaltung von Zutrittsrechten für das Öffnen von Türen geht, kommen andere Kriterien ins Spiel als bei der Verwaltung von IT-Rechten.

Üblicherweise werden die Berechtigungsobjekte von physischen Zutrittskontrollsysteme über Raumzonen und Zeitprofile definiert. Hinzu kommt, dass sie unter Umständen kurzfristigen Änderungen unterworfen sind, beispielsweise wenn der Zutritt zu Räumlichkeiten oder Lagerflächen aufgrund eines sensiblen Auftrags eingeschränkt werden muss. Zudem werden Zutrittsrechte häufig mit zeitlichen Restriktionen versehen, z.B. für die Dauer eines bestimmten Projekts. Eine weitere Komplexität entsteht durch die Kombination von Rechten mit speziellen Nachweisen – etwa die Bindung der Zutrittsrechte an den Nachweis, dass eine Sicherheitseinweisung absolviert bzw. aktualisiert wurde.

Die genannten Beispiele machen deutlich: Für die physische Sicherheit gelten Anforderungen, die sich mit denen der logischen Sicherheit nicht decken und die für die üblicherweise verwendeten Provisionierungssysteme fremd sind.

Richtig anspruchsvoll wird es, wenn an verteilten Standorten die Zutrittskontrollsysteme verschiedene Hersteller im Einsatz sind. Dies kann etwa bei einer Firmenübernahme zum drängenden Problem werden. Die Frage ist dann: Sollte man die Schließsysteme der neuen Gebäudekomplexe für viel Geld austauschen, nur um wieder ein einheitliches Zutrittskontrollsystem zu bekommen?

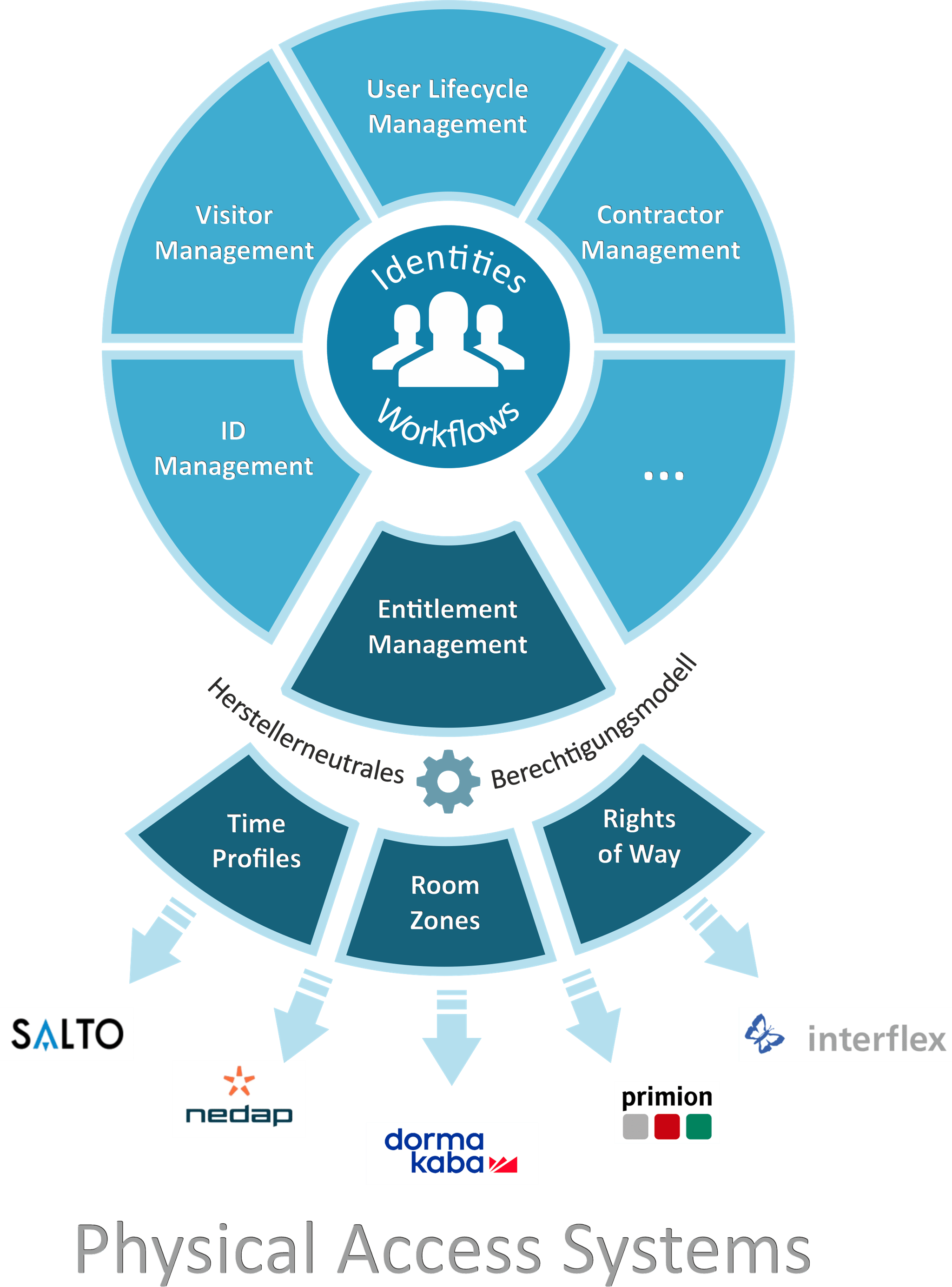

Besser ist es, die unterschiedlichen Zutrittslösungen in einem Metasystem zusammenzuführen. Ein solches Metasystem ist die Peak Security Suite. Eine ihrer Kernkomponenten ist die zentrale Verwaltung und workflowbasierte Zuweisung von Zutrittsprofilen für unterschiedliche Zutrittskontrollsysteme (= Entitlement Management).

Da sich die unterschiedlichen Zutrittslösungen konzeptionell bezüglich der Abbildung von Zutrittsprofilen unterscheiden, implementiert die Peak Security Suite ein übergeordnetes, herstellerneutrales Berechtigungsmodell. Darin lassen sich beliebige Berechtigungsobjekte definieren, die über ein ausgeklügeltes Verfahren - unter Berücksichtigung von Raumzonen, Laufwegen und Zeitprofilen - sehr flexibel zu logischen Zutrittsprofilen kombiniert werden können. Die logischen Zutrittsprofile werden anschließend von der Peak Security Suite systemspezifisch aufgelöst und über Micro Services in das jeweilige Endsystem provisioniert.

Auf diese Weise lässt sich auch für eine heterogene Zutrittskontrolllandschaft ein einheitliches, systemübergreifendes Verwaltungssystem für Zutrittsprofile realisieren. Für die Anbindung verteilter Standorte ist insbesondere die serviceorientierte Architektur der Peak Security Suite und deren Umsetzung als sichere Cloud-Services von Vorteil. Zudem kann die Lösung mit Hilfe ihrer weiteren Komponenten, z.B. für Ausweismanagement, Besuchermanagement, User Lifecycle Management, Fremdfirmenmanagement, etc., den Funktionsumfang der vorhandenen Zutrittskontrollsysteme systemübergreifend erweitern.